Red Hat 的 2023 年 Kubernetes 安全状况报告现已发布,着眼于组织在云原生开发方面面临的具体安全风险;包括其软件供应链面临的风险,以及如何降低这些风险以保护其应用程序和 IT 环境。该报告基于对全球 600 名 DevOps、工程和安全专业人士的调查,揭示了组织在云原生采用过程中面临的一些最常见的安全挑战及其对业务的影响。以及为应用程序开发和安全团队提供了可以降低其安全风险的最佳实践和指南。

一些值得注意的发现包括:

投资与采用不匹配

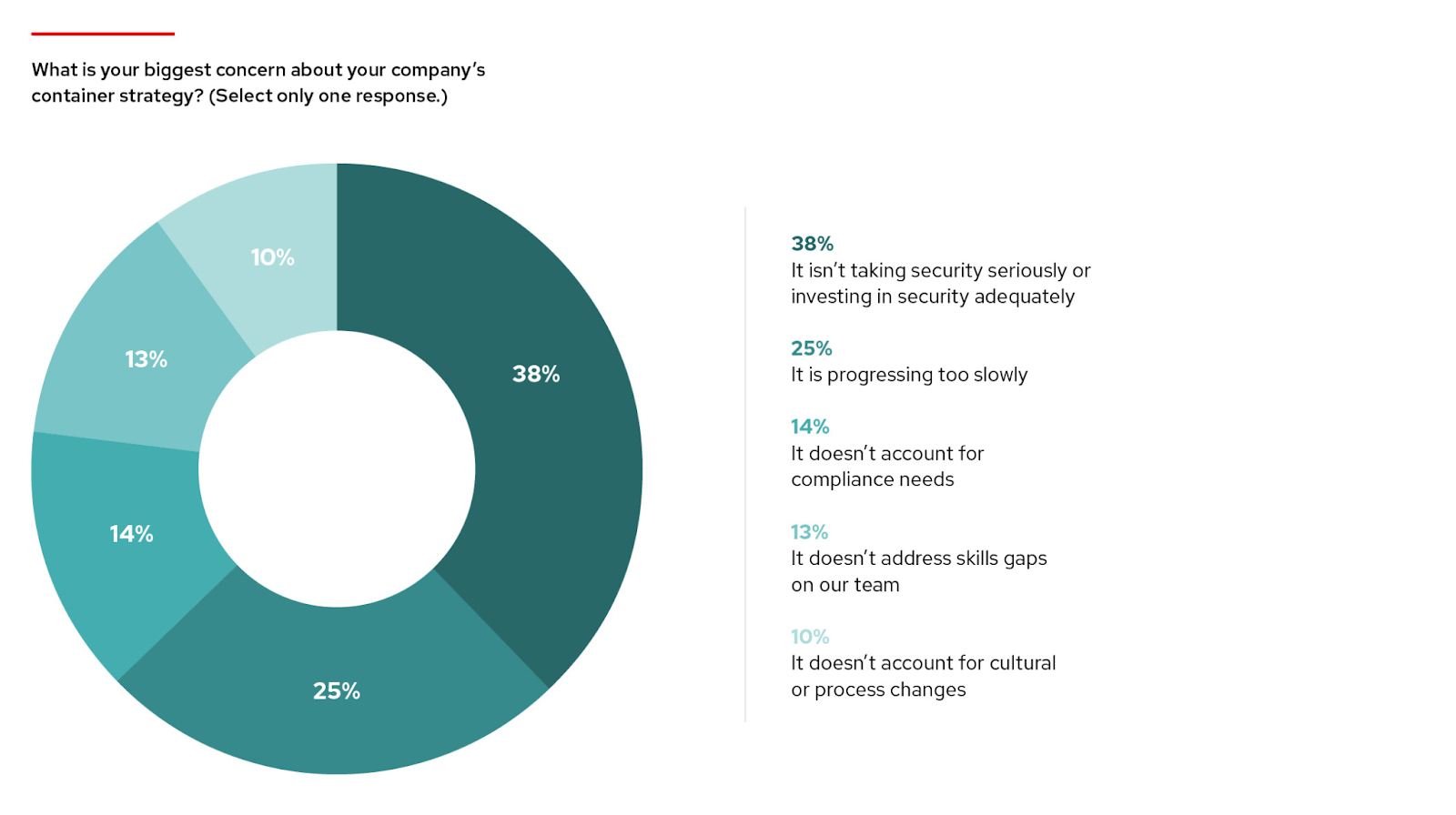

采用率继续增长,但安全投资却没有同步增长;安全仍然是容器采用的最大问题之一。38% 的受访者表示安全问题没有得到足够重视或安全投资不足,相较 2022 年增加了 7%。

红帽方面认为,云原生解决方案需要云原生安全解决方案,这些解决方案可以(并且应该)通常包括 DevSecOps 方法。IT 团队需要专注于选择和实施在 CI/CD 应用程序管道和基础设施管道中提供反馈和护栏的安全工具。建议组织投资具有内置安全性的云原生工具以弥补投资和采用之间的差距,而不是将其作为附加组件。

安全问题阻碍业务成果

出于安全考虑,67% 的受访者不得不延迟或放慢对云原生的采用。 超过一半的受访者在过去 12 个月中经历过与云原生和容器化开发相关的软件供应链问题。

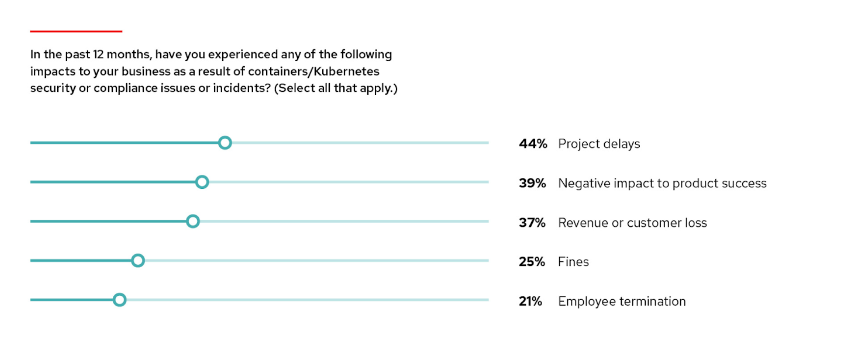

更糟糕的是,云原生安全事件可能会产生yixie 严重的业务影响。有 21% 的受访者表示安全事件导致员工解雇,25% 的受访者表示组织被罚款。除了明显的员工影响外,还可能导致整个 IT 组织流失宝贵的人才、知识和经验。37% 的受访者认为收入/客户损失是由容器和 Kubernetes 安全事件造成的。

而通过在云原生战略的早期优先考虑安全性,组织可以保护业务资产、满足监管要求、推动业务连续性、维护客户信任并降低修复安全问题的成本。

对软件供应链安全的担忧

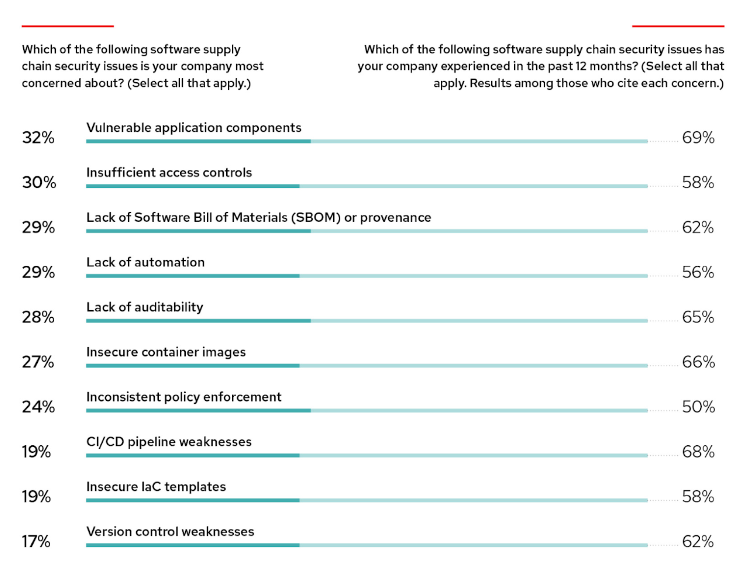

围绕软件供应链安全的关注空前高涨。Sonatype 报告称,在过去 3 年中,软件供应链攻击的年均增长率达到了惊人的 742%。调查受访者最关心的三个问题分别是,易受攻击的应用程序组件 (32%)、访问控制不足 (30%) 以及缺少软件物料清单 (SBOM)或出处 (29%)。

坏消息是,超过半数的受访者几乎经历过调查中发现的所有问题。其中易受攻击的应用程序组件和 CI/CD 管道弱点是被提及最多的两个问题。然而,许多组织正在通过采用全面的 DevSecOps 方法,来实现更好地保护其软件供应链。将近一半的受访者已拥有先进的 DevSecOps 计划。另有 39% 的人了解 DevSecOps 的价值,并且处于采用的早期阶段。

此外,通过在软件开发生命周期的早期关注软件组件和依赖项的安全性,并使用 DevSecOps 实践在每个阶段自动集成安全性,组织能够从不一致的手动流程转变为一致、可重复的自动化操作。

更多详情可下载完整报告。

ufabet

มีเกมให้เลือกเล่นมากมาย: เกมเดิมพันหลากหลาย ครบทุกค่ายดัง

ufabet

มีเกมให้เลือกเล่นมากมาย: เกมเดิมพันหลากหลาย ครบทุกค่ายดัง